ASUS 自动更新被用作散布恶意软件 更新:官方回应及提供检测软件

卡巴斯基在当地时间 3 月 25 日公布发现有黑客利用 ASUS 发布的 Live Update 软件进行供应链攻击,透过自动更新来散布恶意软件。而另一间网络保安公司 Symantec 亦在今日透过网志报告了这次攻击。

ASUS Live Update 是 ASUS 出品的电脑预载的工具程式,用来更新 BIOS 、 UEFI 、驱动程式和应用软件等。据卡巴斯基指他们是在今年 1 月发现涉及 ASUS 的复杂供应链攻击,攻击发生在 2018 年 6 月至 11 月之间,估计有超过 100 万用户影响,而 Symantec 则估计有 50 万部电脑受影响。而在他们的客户中就有超过 57,000 个客户下载并安装了被加装了后门的 ASUS Live Update 软件。他们将这次攻击称为"影子锤行动( Operation ShadowHammer )"。

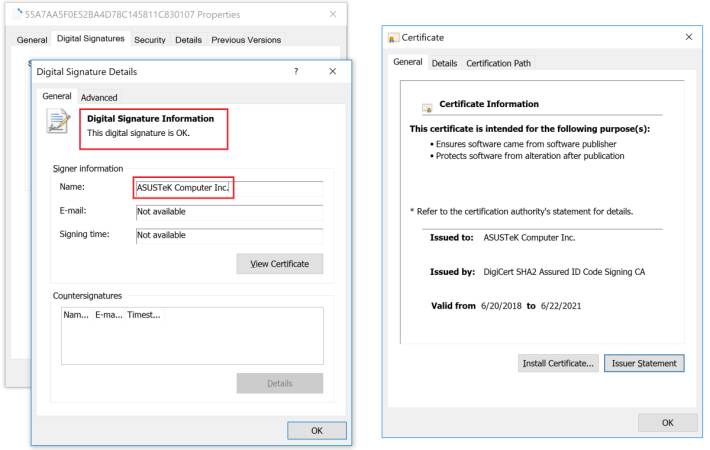

卡巴斯基指今次攻击利用了 ASUS 的合法证书(来源:卡巴斯基)

卡巴斯基指黑客可以透过 MAC 地址来攻击指定电脑系统,卡巴斯基就从超过 200 个样辨用户中汇出了 600 个独立 MAC 地址。这次攻击长时间没有被发现,部分原因是由于含有后门的更新程式使用合法的 ASUSTeK Computer Inc. 证书,而该更新程式就托管在官方的 liveupdate01s.asus[.]com 和 liveupdate01.asus[.]com 更新服务器。

卡巴斯基表示已经在 1 月 31 日通知了 ASUS 方面,并协助他们进行调查。

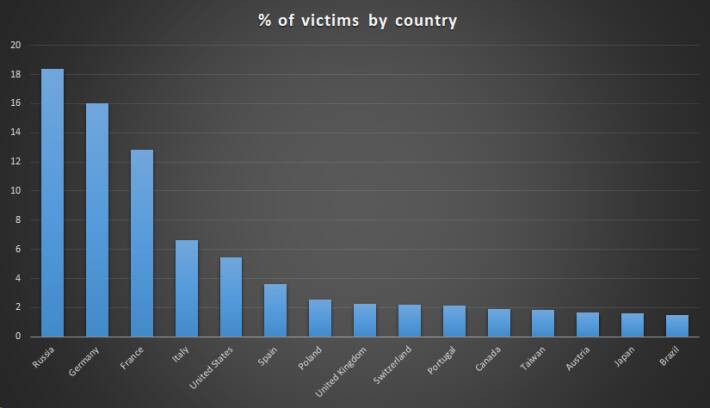

卡巴斯基指大部分受害者在俄罗斯、德国和法国。

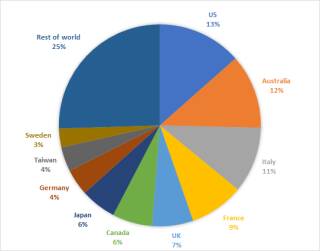

而 Symantec 就指美国、澳洲和意大利亦颇受影响。

经过调查后,今日华硕亦会出回应,指部分自动更新软件机遭骇客植入恶意程式码,企图对少数特定对象发动攻击,对此厂商已主动联络部分用户提供产品检测及软件更新服务,并由客服专员协助客户解决问题,并持续追踪处理。

另一方面,针对此次攻击,华硕已对 Live Update 软件作出升级,并加入全新的多重验证机制,对于软件更新及传递路径各种可能的漏洞,强化端对端的密钥加密机制,同时更新服务器端与用户端的软件架构,确保这样的入侵事件不会再发生。

ASUS 指今次 APT 集团攻击是针对特定机构图谋特殊利益,甚少针对一般消费者,若消费者仍有疑虑,可使用华硕官网提供的检测程式验查。

2022-05-09 12:54:29相关文章

- Centos Linux 7/8/9 官方镜像iso安装包下载与说明

- Google Play 商店应用也不安全,许多 Android 应用程序还在用过时版本核心库

- 免费的 Auto Office L1 系统单机版,提高公司运作效率以达到降低成本

- 如何查看过往 Facebook 按赞互动、留言、被标注的动态活动记录?快速找出你要的内容

- 免费素材资源与线上工具整理,2020年12月号

- Claunch 快速启动免费小工具,可自订 Windows 常用的应用程序、文件、资料夹、网站等等

- 免费可商业使用的 Paper-co 高品质纸张素材库(400多款)

- Vector Club 免费向量图档,可商用并支援 AI 及 EPS 档

- SDelete-Gui 可完全删除重要档案,谁都无法恢复的免费工具

- 适合长辈观看的 Youtube 频道列表,手刀帮爸妈订阅起来